# 環境作成のための事前準備

この章では環境作成に必要な以下の3つの作成手順を紹介します。

- グループの作成

- クラウドサービス設定の入力

- リポジトリサービス設定の入力

クラウドサービスやリポジトリサービスの設定値については事前に用意いただいたものを入力していただきます。

# グループの作成

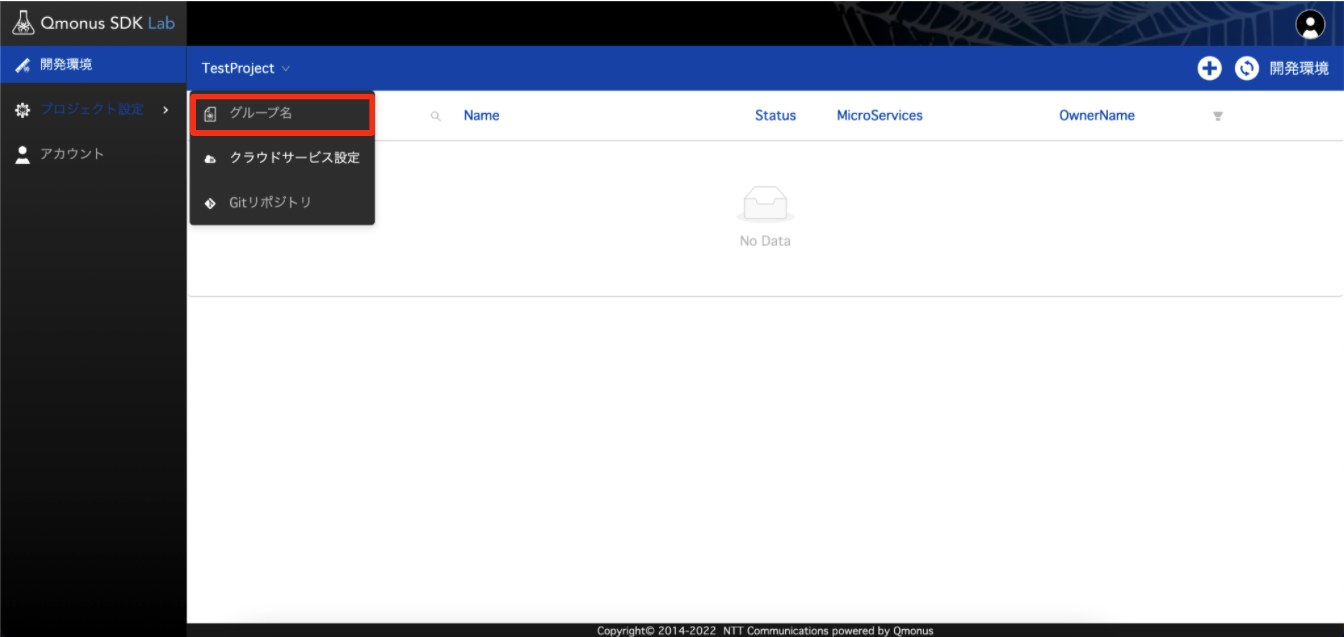

左のメニューから [プロジェクト設定]→[グループ名] を選択します。

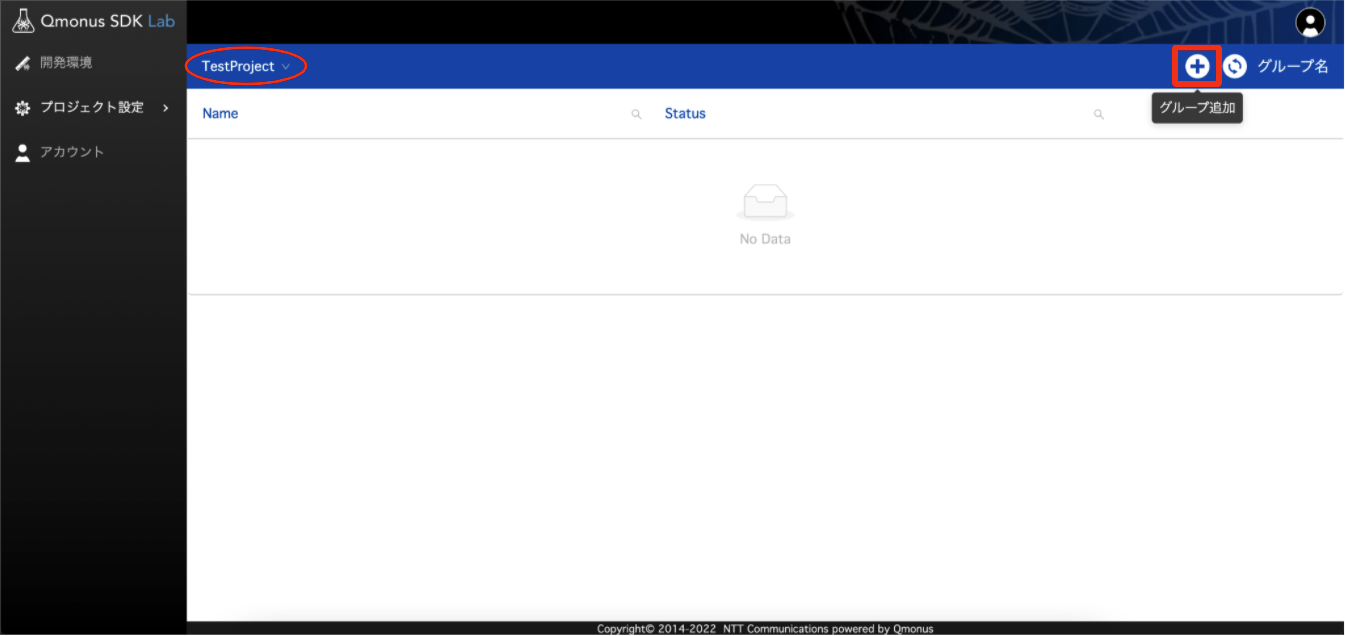

左上に表示されているプロジェクトが設定を入れるプロジェクトであることを確認し、[+]を選択します。

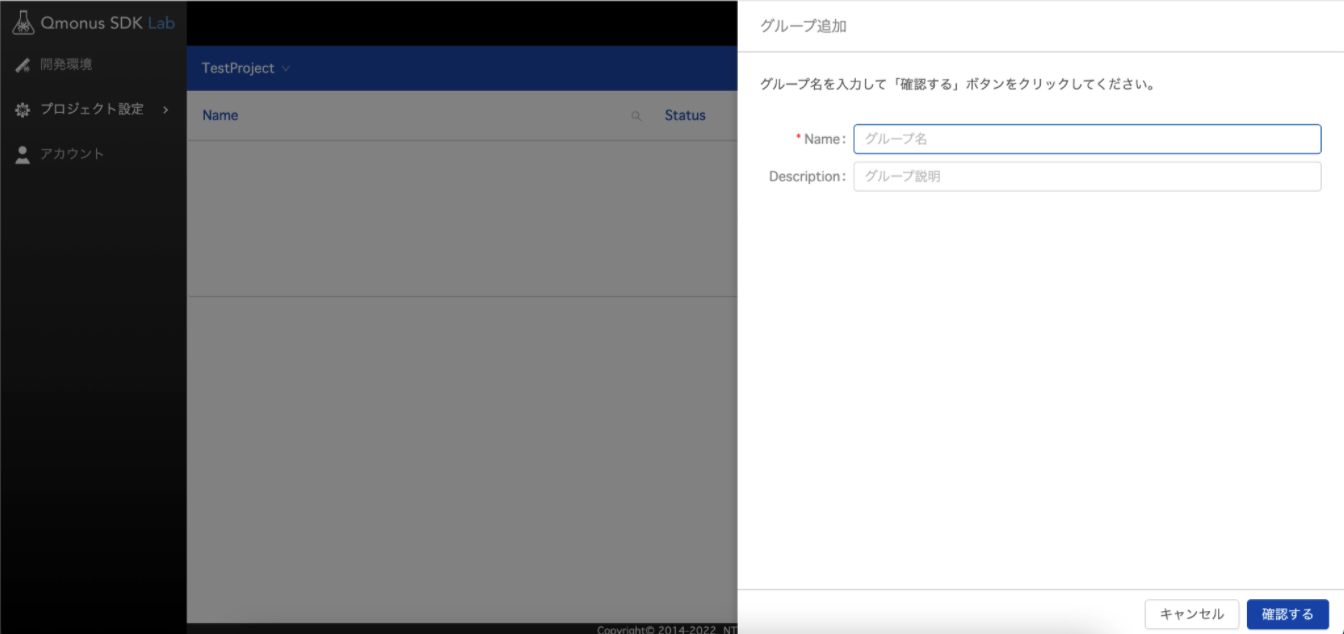

グループの名前を[Name]に入力し[確認する]を押下します。「Description」には簡単な説明を加えることができます。

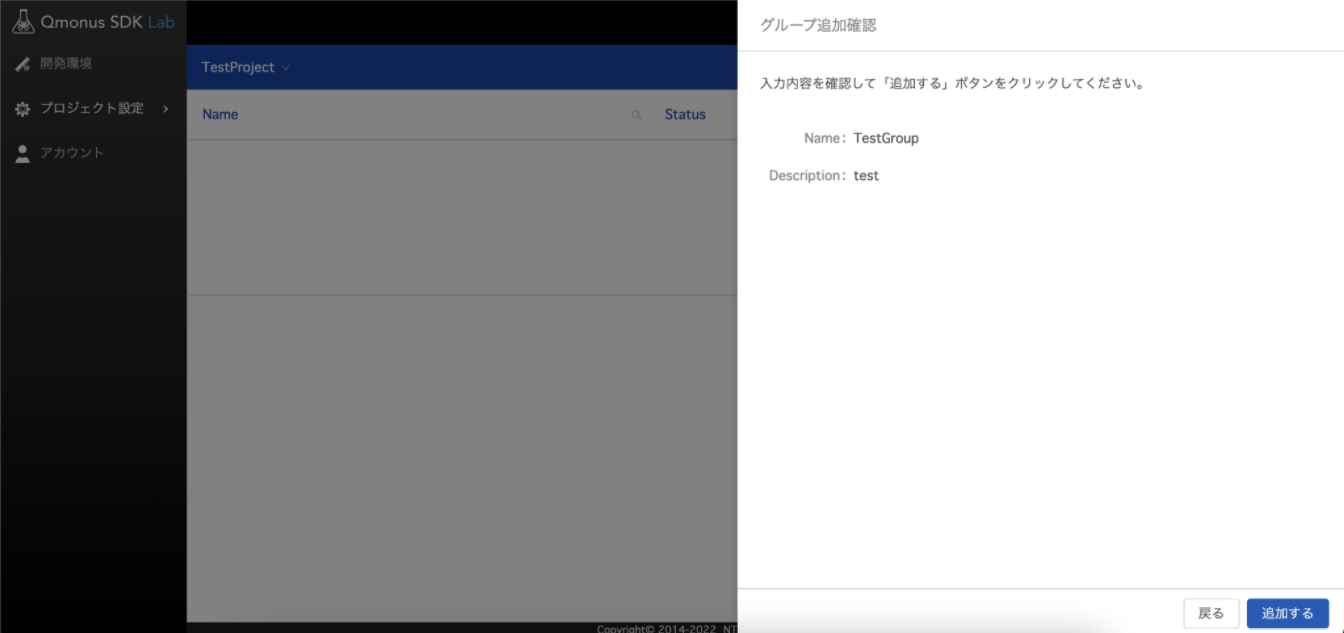

[追加する]を選択することで登録されます。

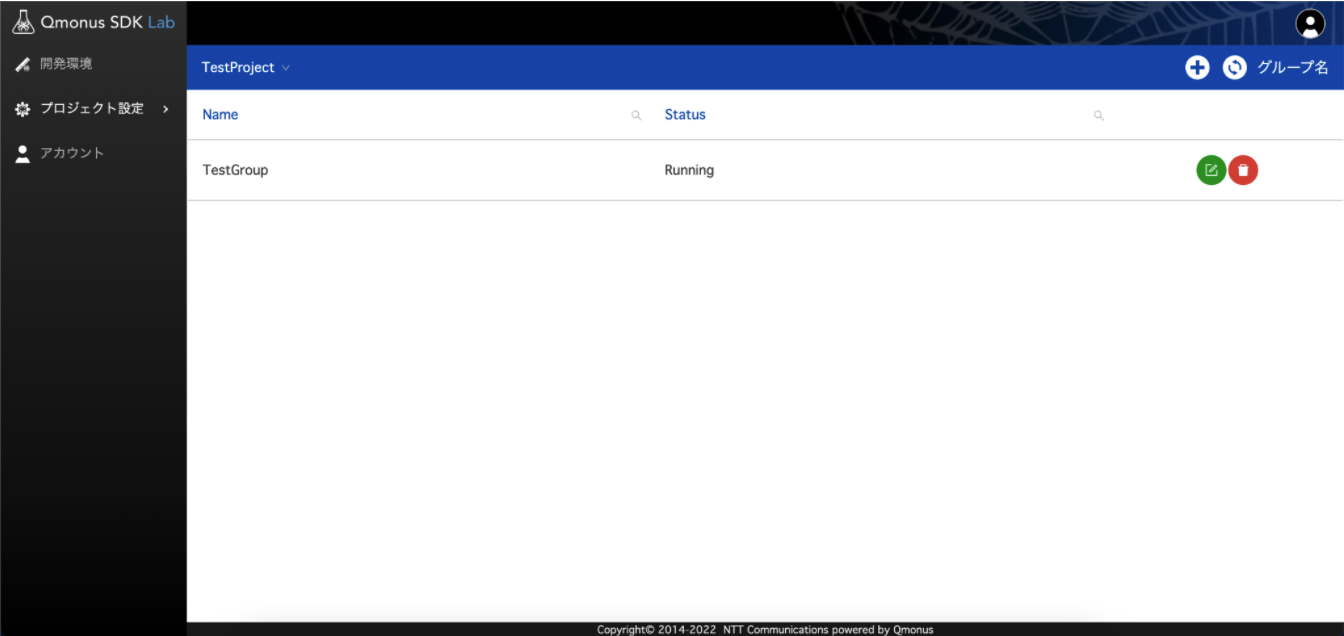

グループが作成されていることを確認します。

# クラウドサービス設定の入力

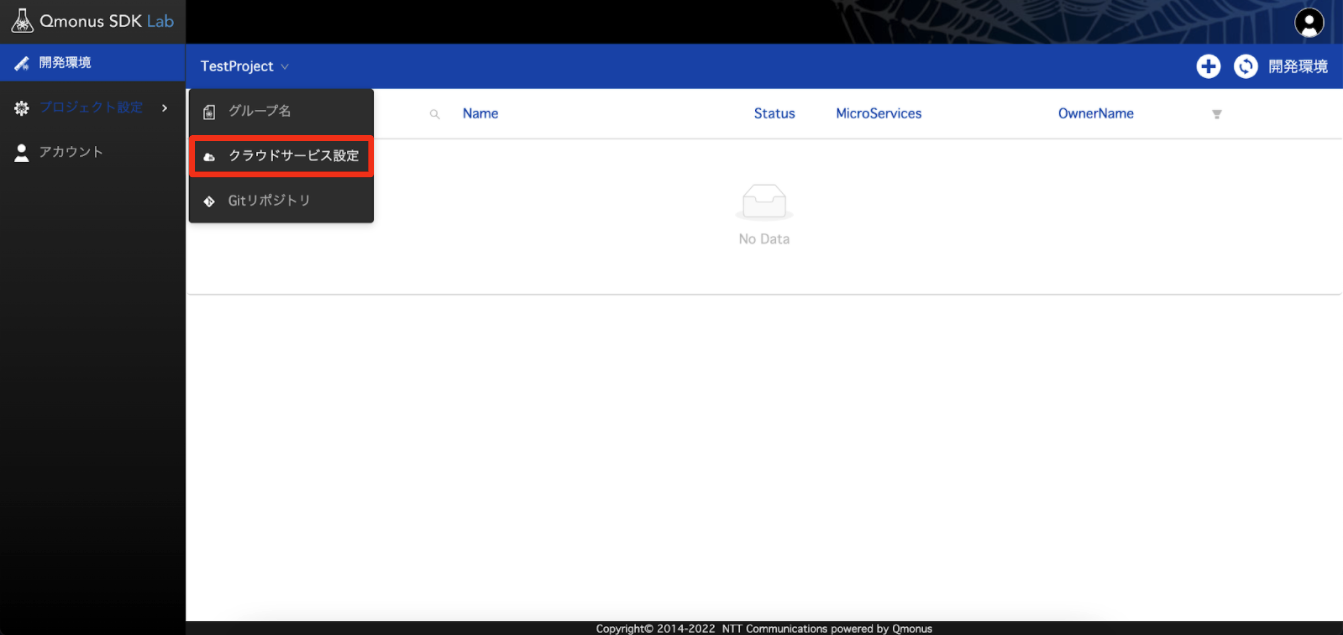

[プロジェクト設定]→[クラウドサービス設定]を選択します。

左上に表示されているプロジェクトが設定を入れるプロジェクトであることを確認し、[+]を押下します。

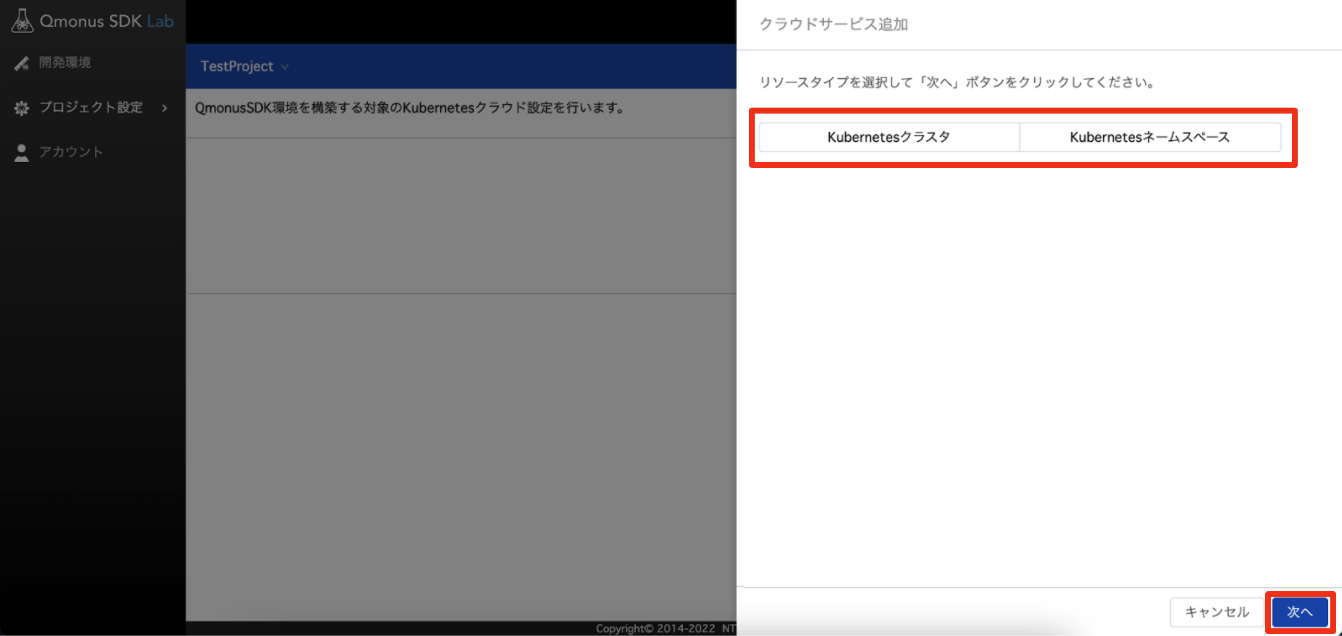

リソースタイプを「Kubernetesクラスタ」,「Kubernetesネームスペース」から選択します。

TIP

通常の場合は「Kubernetesクラスタ」を推奨しております。

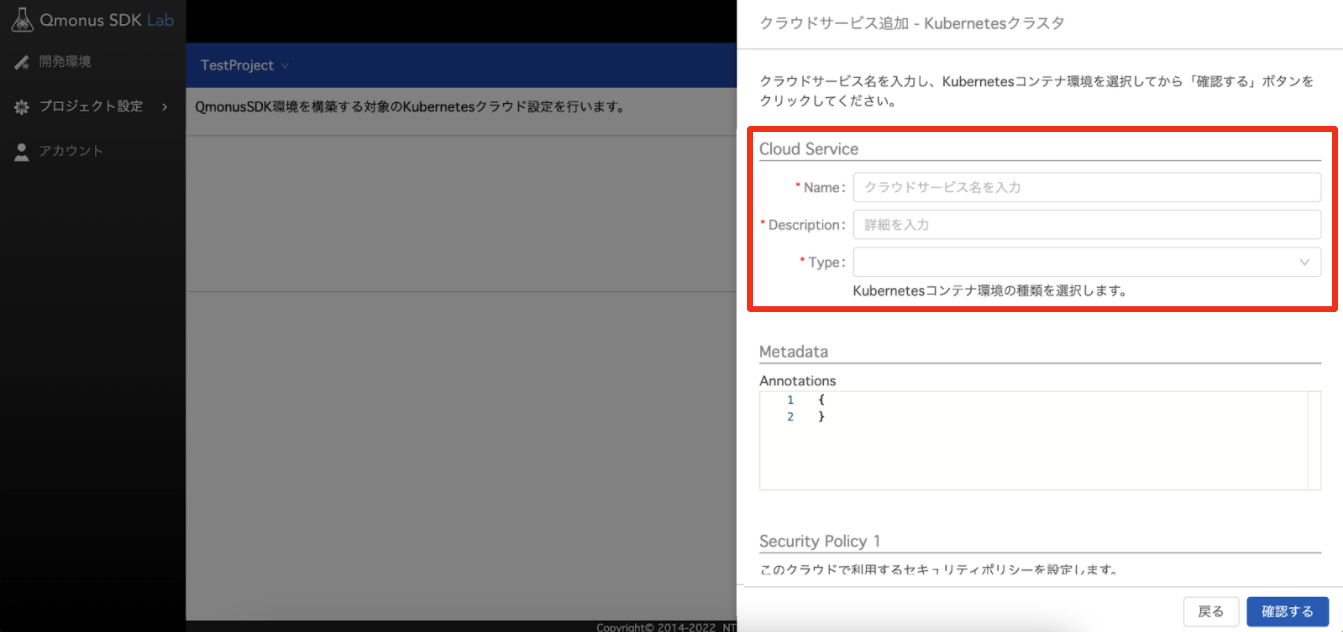

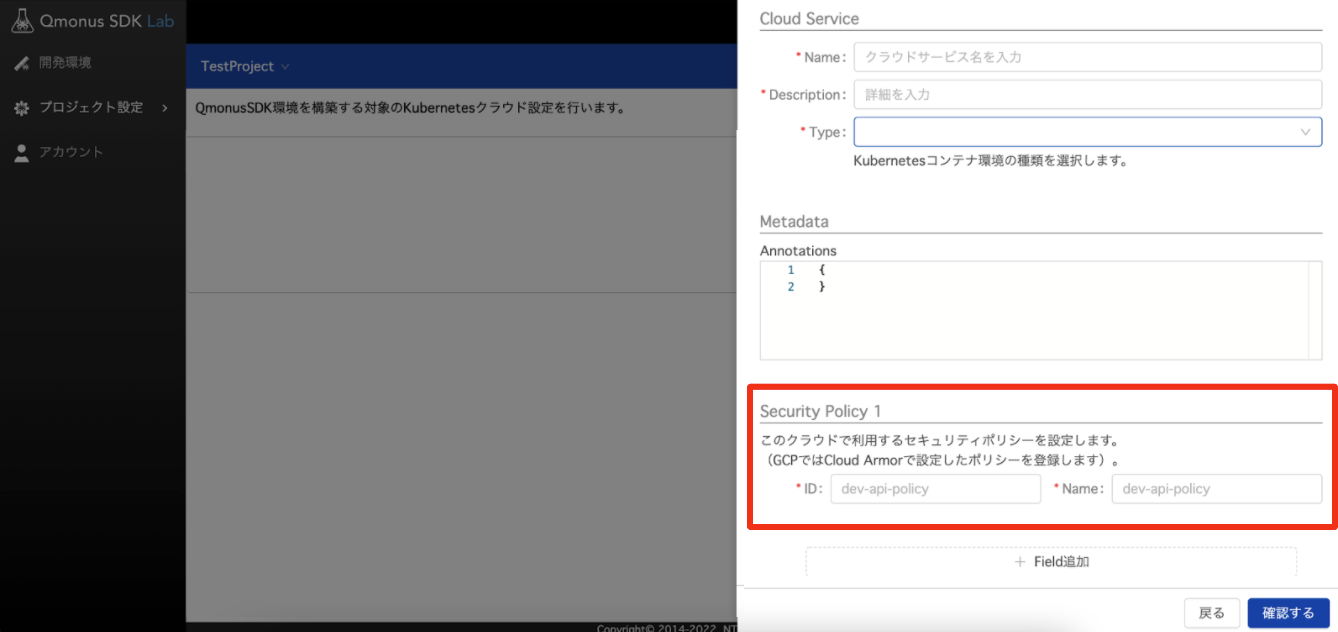

→ご用意いただくもの>ユーザクラウド「Name」,「Description」に任意の値を入力、「Type」をプルダウンから選択します。

Annotations

開発環境をk8sクラスタにデプロイする際、各k8sリソースに指定されたannotationsを追加します。

SecurityPolicyのID欄に作成したCloudArmorのポリシー名1)を入れてください。Name欄については表示名となりますので任意の名前で構いません。

SSLポリシーを使用する

作成したSSLポリシーを使用したい場合は、SslPoliciesの [入力する] にチェックを入れることで設定欄を表示することができます。

ID欄はGCPプロジェクト上で作成したSSLポリシーの [SSLポリシー名] 2)を入れてください。Name欄については表示名となりますので任意の名前で構いません。

設定しない場合はGCPのデフォルトのSSLポリシーが使用されます。

以下の手順のどちらか当てはまる手順を開き実行してください。

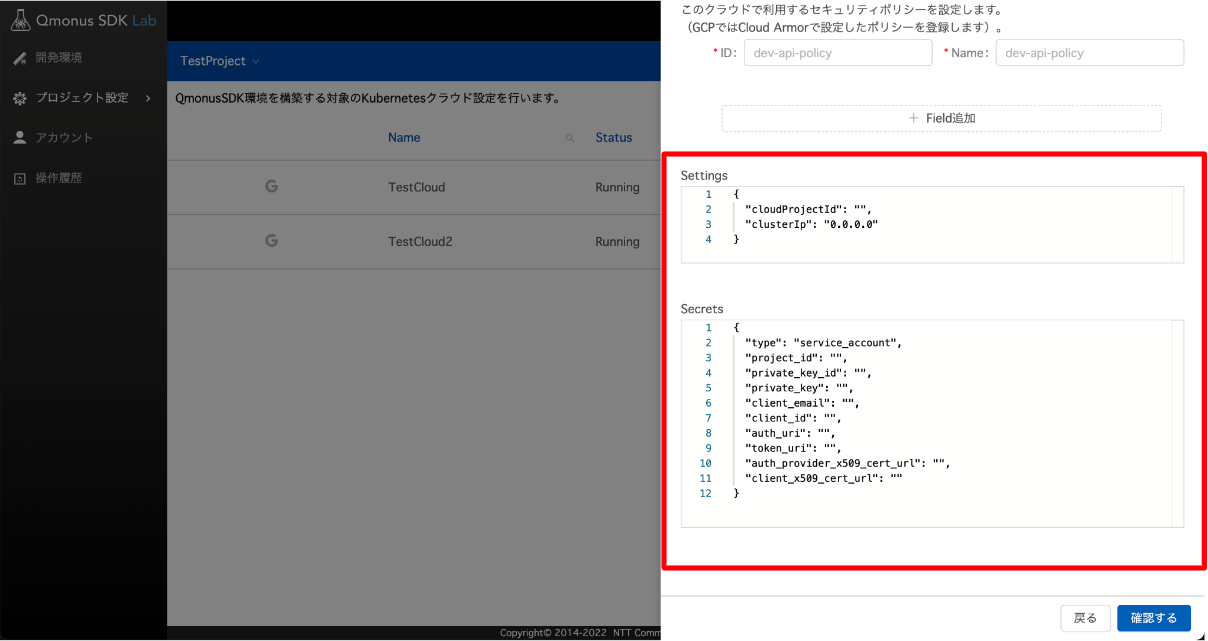

【Kubernetesクラスタの場合】

「Settings」「Secrets」にそれぞれご用意いただいたGCP環境の情報を入力してください。

設定値について

ご用意いただくもの>ユーザクラウドをご確認の上、以下の項目をご入力ください。

・cloudProjectId : GCPプロジェクトのID

・clusterIp : クラスタのエンドポイント

・secrets : サービスアカウントキー情報

(「Kubernetes管理者」の権限が付与されたサービスアカウントをご登録ください。)【Kubernetesネームスペースの場合】

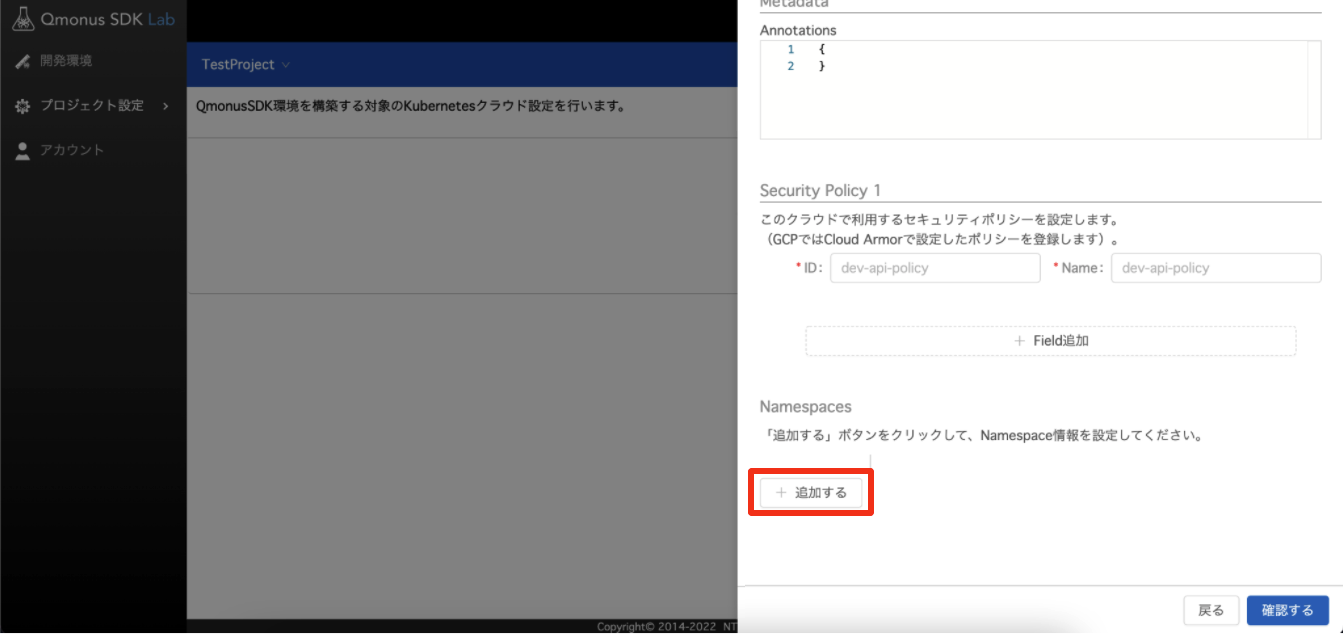

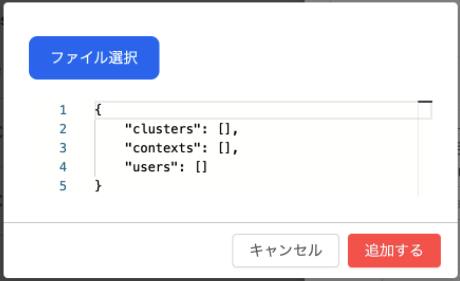

「追加する」を選択し、jsonもしくはyamlでkubeconfigファイルを追加します。

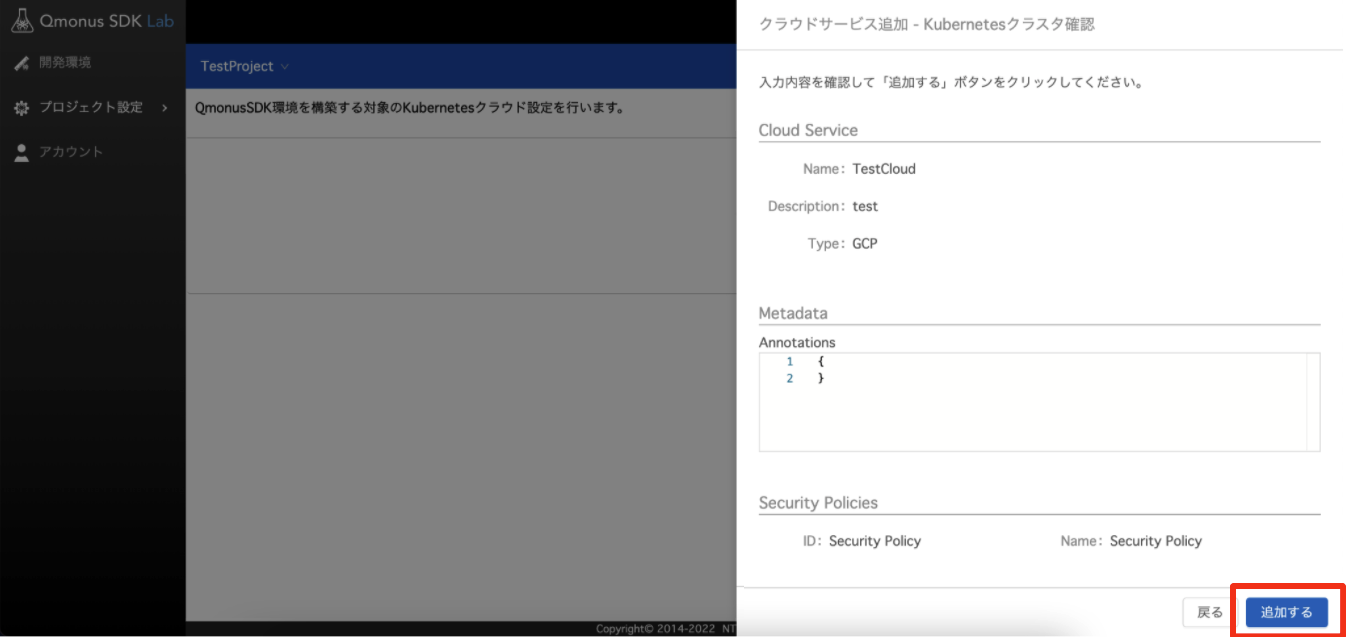

内容を確認し、新規登録を選択します。

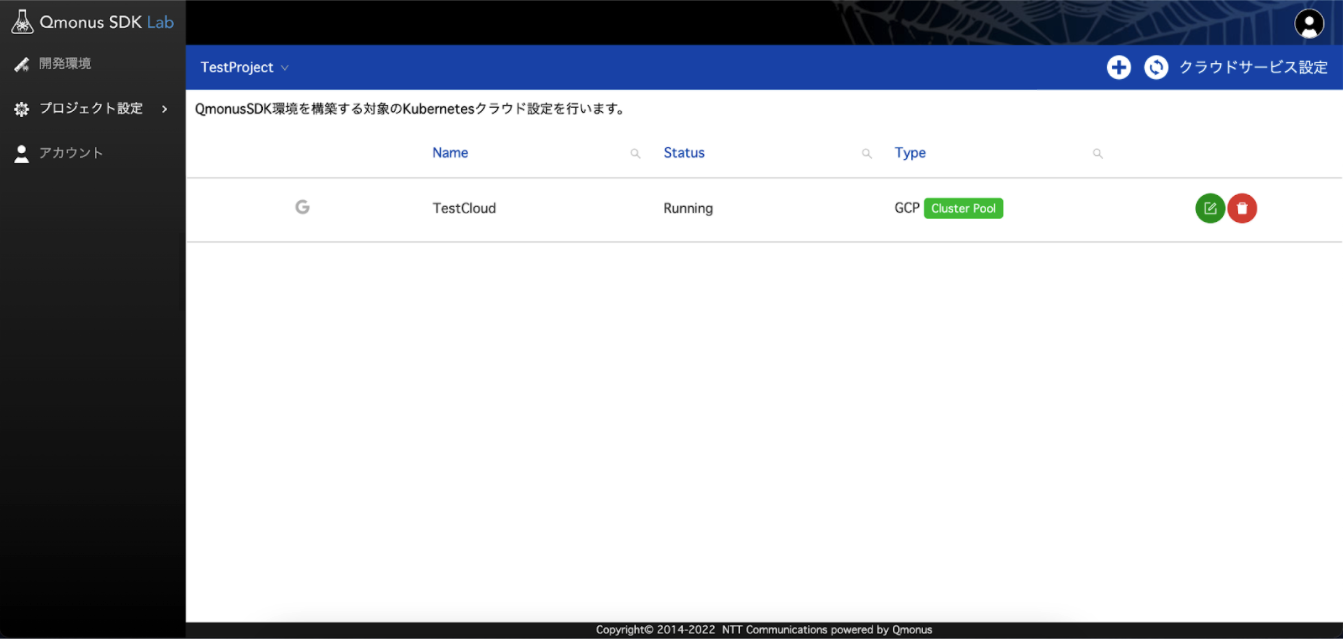

クラウドサービス設定が作成されていることを確認します。

認証情報の誤りについて

各種設定は接続先情報や認証情報に間違いがあると作成できません。必ず設定が間違っていないかご確認ください。

# リポジトリサービス設定の入力

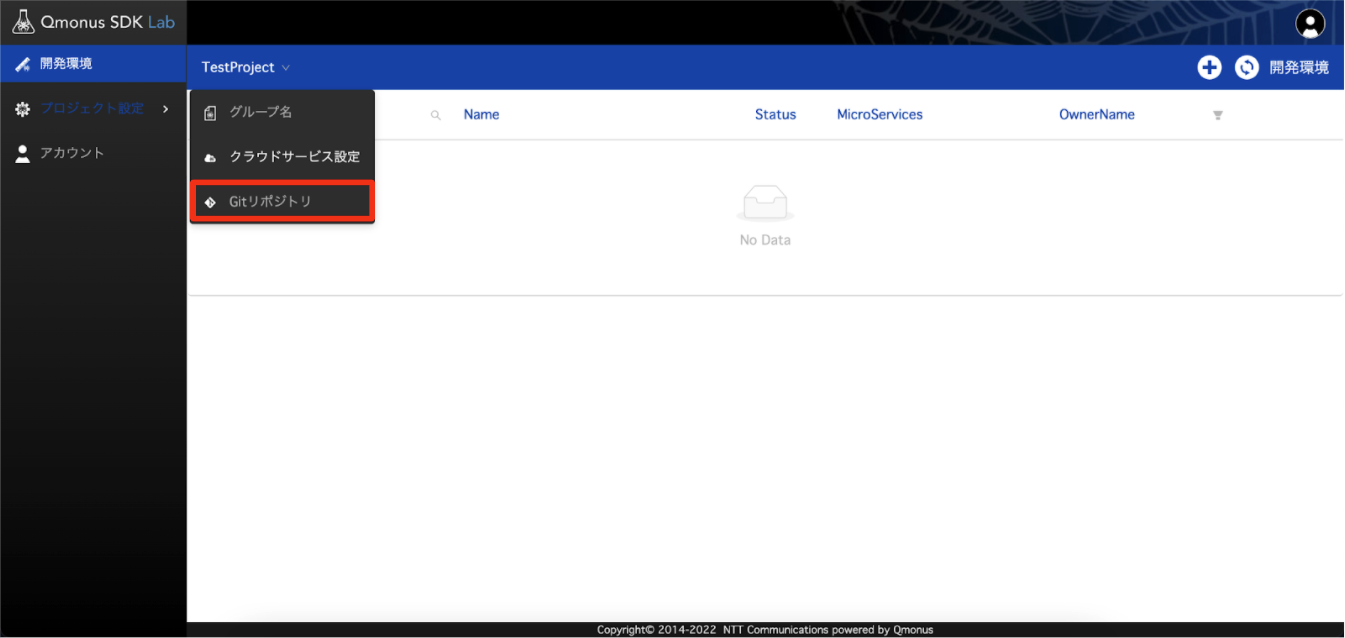

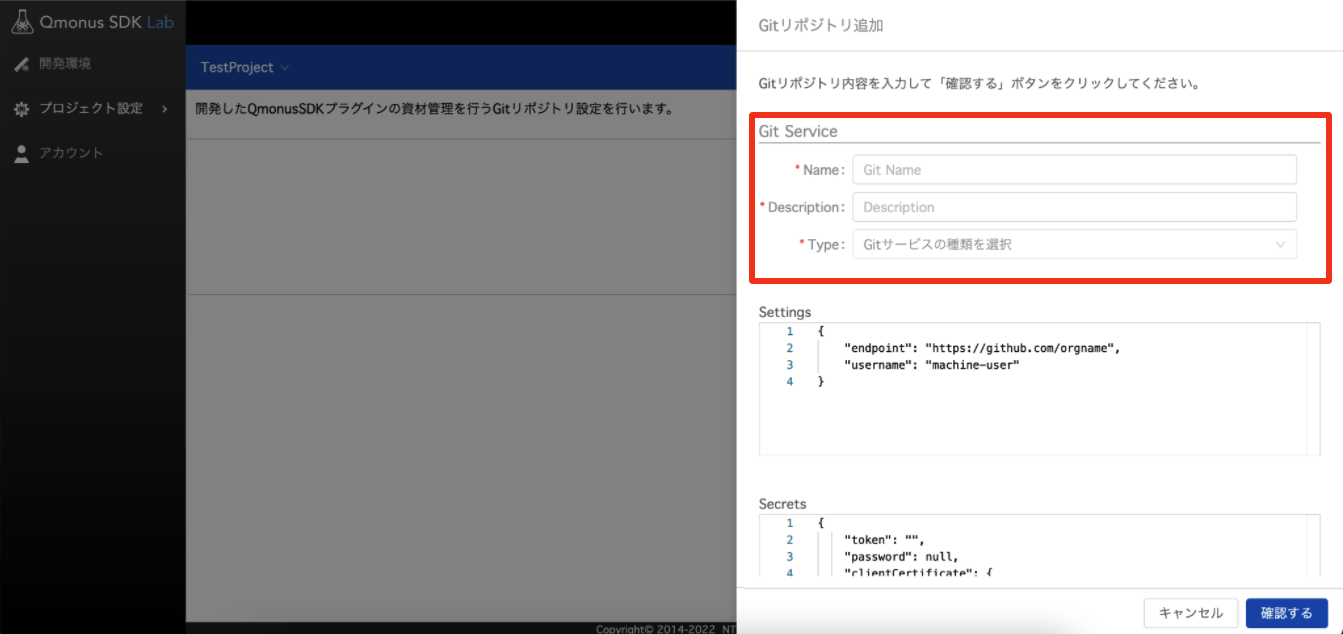

左メニューの[プロジェクト設定]→[Gitリポジトリ]を選択します。

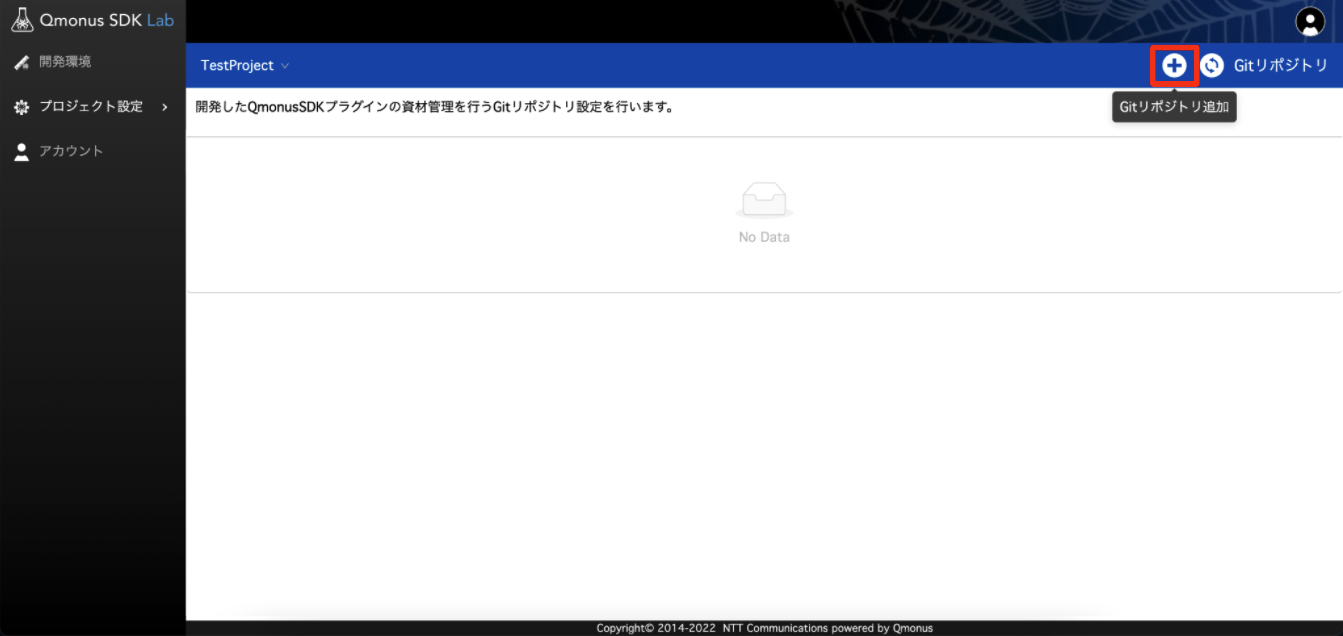

左上に表示されているプロジェクトが設定を入れるプロジェクトであることを確認し、[+]を押下します。

「Git Service」の「Name」「Description」を記載し、「Type」をプルダウンから選択します。

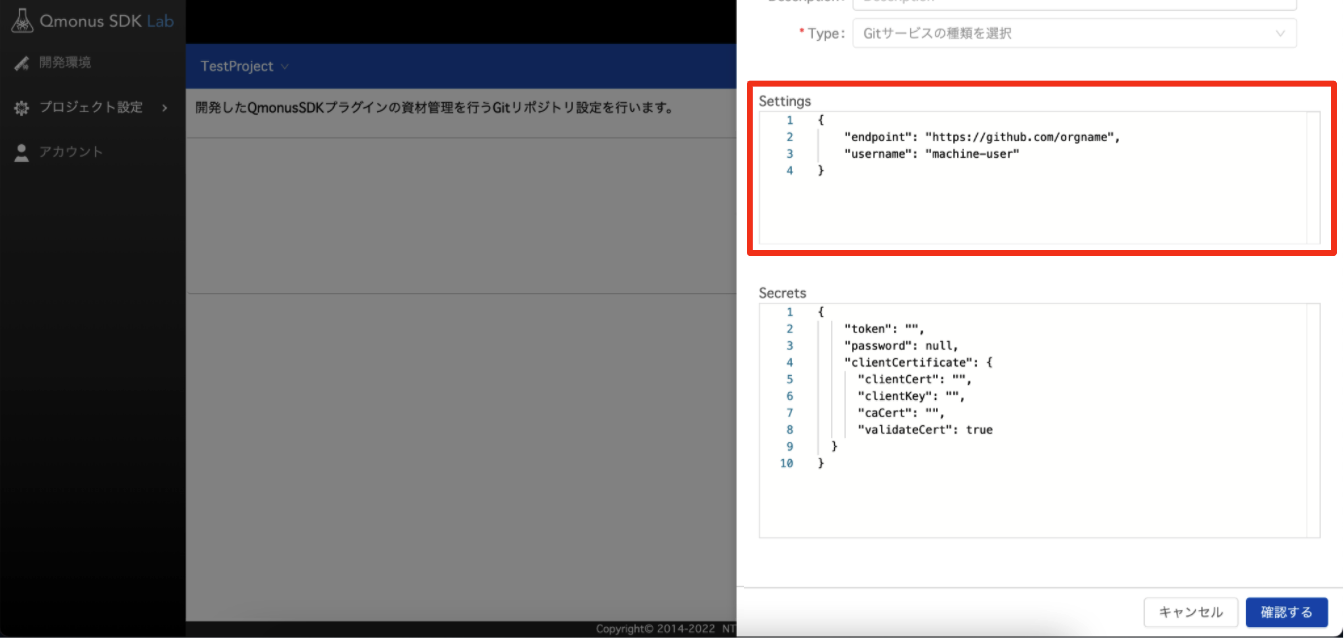

Settingsに用意したGitサービスのURL、Gitサービスで使用しているアカウント名を入力します。 (アカウント名に「@」利用不可)

TIP

endpoint : Organizationがある場合はOrganizationまで含めて入力してください。

username : セキュリティの観点から、マシンユーザアカウントの登録を推奨しております。

※個人アカウントも登録可能ですが、複数の開発環境から指定のアカウントを利用することを想定していますのでマシンユーザアカウントの登録を推奨いたします。

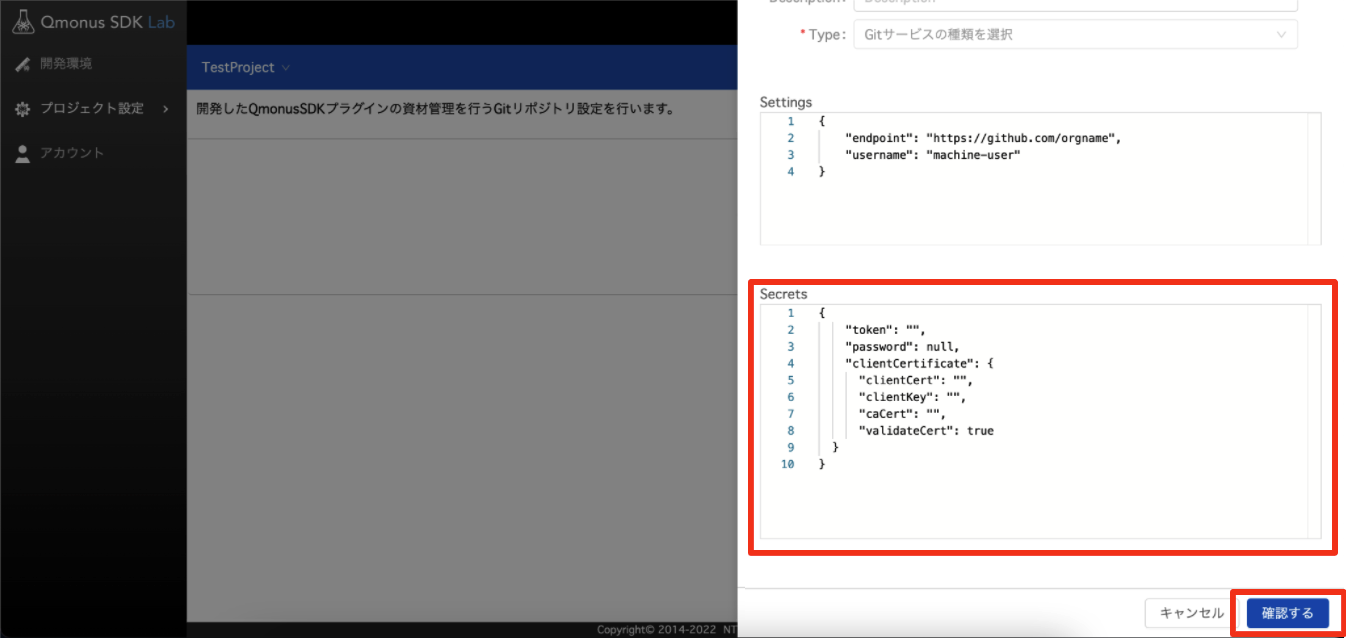

GitHubのマシンユーザアカウントについてはGitHub公式ドキュメント > GitHub アカウントの種類 (opens new window)をご覧ください。Secretsに各種必要な情報を入力します。「確認する」を選択します。

TIP

token : Personal Access Token (PAT) を入力してください

clientCertificate : クライアント証明書が設定されている場合はこちらを入力してください

※PATは以下の公式ドキュメントを参考に作成することができます。Select scopesではrepoを選択してください。

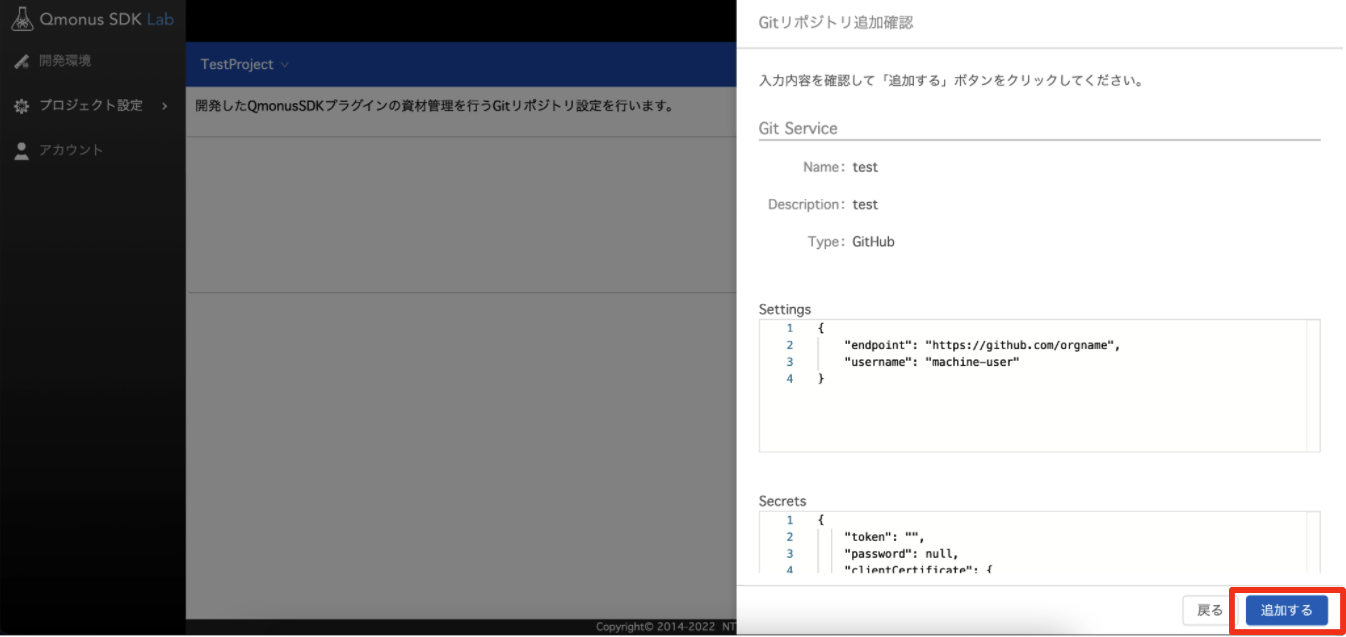

GitHub公式ドキュメント > personal access token (classic) の作成 (opens new window)内容を確認し、[追加する]を選択します。

リポジトリサービス設定が作成されたことを確認します。

認証情報の誤りについて

各種設定は接続先情報や認証情報に間違いがあると作成できません。必ず設定が間違っていないかご確認ください。

# 注釈

- ^CloudArmorにより環境にアクセス可能なsrc IPを制限する機能などを追加することができます。

詳しくはGoogle公式ドキュメント > Google Cloud Armor (opens new window)をご覧ください。

CloudArmorのポリシーを作成していない場合はGCP > Cloud Armor (opens new window)のページから作成してください。

← アカウントの管理方法 環境作成 →